哥几个,咱今天聊个实在的。平时给服务器传个文件,你还在用老掉牙的FTP吗?别怪我说话直,那玩意儿现在跟裸奔没啥区别。动不动就被运营商拦截,传着传着就断,最要命的是,公司安全部门天天追着屁股说你“明文传输,不合规”,头都大了。

是时候跟FTP说拜拜了,拥抱更现代、更安全的SFTP吧。我知道,一听这名字你可能觉得特复杂,是不是得装一堆东西?完全不用!SFTP其实是你服务器上SSH自带的一个“隐藏福利”。今天这篇,我就带你在腾讯云的Linux服务器上,从零到一把它给安排得明明白白,甚至连登录了发个飞书、邮件通知这种骚操作都给你配上。

Table of Contents

你以为你在安全传文件,其实只是“裸奔传情书”

为啥现在大家都不待见FTP了?不是它慢,是它压根不加密。你的账号密码、你传的数据,在网络上都是明晃晃的文本,黑客想看就看,跟现场直播没两样。你传个数据库备份,等于把家底直接送人。

SFTP就不一样了,它跑在SSH协议上。简单来说,只要你的服务器能用SSH连上,那SFTP服务就已经在那儿了,根本不用额外装。它安全、稳定,还不怎么占服务器资源,简直是完美替代品。

第一步:准备好你的腾讯云 Linux 云服务器

工欲善其事,必先有利器。你要是还没服务器,去腾讯云官网瞅瞅,搞个最便宜的轻量应用服务器就行,2核4G、5Mbps带宽的配置,跑这个绰绰有余了。

系统我个人推荐用主流的,比如CentOS 7+或者Ubuntu 20.04+,只要带OpenSSH的Linux发行版都行。

最基本的要求,你得能用SSH客户端(比如Xshell、FinalShell或者系统自带的终端)连上你的服务器:

bashssh root@your-server-ip

要是这步都搞不定,那咱先别往下看了,先把网络和SSH基础打扎实再说。

第二步:检查并启动 SSH 服务(其实 SFTP 已内置)

就像我前面说的,SFTP是SSH的一部分,所以咱们的核心就是确保SSH服务(也就是sshd)在正常工作。

先看看你的系统里有没有装OpenSSH,一般都有:

bashrpm -qa | grep openssh # CentOS/RHEL 体系

dpkg -l | grep openssh # Ubuntu/Debian 体系

然后确认一下sshd服务是不是在运行:

bashsystemctl status sshd

如果看到绿色的 `active (running)` 就万事大吉。如果没跑起来,手动启动并设为开机自启:

bashsystemctl start sshd

systemctl enable sshd

说白了,这步就是走个过场,99%的服务器都是开箱即用的。

第三步:创建 SFTP 用户并设置权限(最容易出锅的一步)

好了,重点来了,也是新手最容易翻车的地方。我们绝对不能直接用`root`或者其他有系统权限的账户去传文件,太危险了。正确的做法是,创建一个专门用于SFTP的“受限用户”,把他关在一个指定的“小黑屋”里。

bash# 1. 创建一个叫 sftpuser 的用户,禁止他登录shell,并指定家目录

useradd sftpuser -d /data/sftp/sftpuser -s /sbin/nologin

# 2. 给这个用户设置密码,按提示输入两次

passwd sftpuser

# 3. 创建他能上传文件的目录,比如叫 upload

mkdir -p /data/sftp/sftpuser/upload

# 4. 把这个 upload 目录的所有权给他,这样他才能在里面写东西

chown -R sftpuser:sftpuser /data/sftp/sftpuser/upload

# 5. 【关键】把他家目录的所有权给root,并且设置权限为755

chown root:root /data/sftp/sftpuser

chmod 755 /data/sftp/sftpuser

最后一步非常关键!`Chroot`(锁定根目录)功能要求,被锁定的目录本身(这里是`/data/sftp/sftpuser`)以及它的所有上级目录,都不能被该用户写入。所以我们必须把这个目录的所有者设为`root`。这样一来,`sftpuser`登录后,根目录就是`/data/sftp/sftpuser`,但他自己没法在这个根目录下创建文件,只能在他有权限的子目录`upload`里折腾。

第四步:配置 SSH 允许该用户通过 SFTP 登录

用户和目录都搞定了,现在得去告诉SSH服务:“嘿,如果`sftpuser`这个家伙来敲门,按我说的规矩招待他。”

编辑SSH的配置文件:

bashvim /etc/ssh/sshd_config

滚到文件最下面,加上这么一段:

bashMatch User sftpuser

ForceCommand internal-sftp

ChrootDirectory /data/sftp/%u

PermitTunnel no

AllowAgentForwarding no

AllowTcpForwarding no

X11Forwarding no

简单解释下:`Match User sftpuser`表示下面的规则只对`sftpuser`生效。`ForceCommand internal-sftp`是核心,强制他一登录就进入SFTP模式。`ChrootDirectory /data/sftp/%u`就是把他关进“小黑屋”,`%u`会自动替换成用户名。后面几个`no`都是为了安全,关掉一些他用不上的高级转发功能。

保存退出后,记得重启SSH服务让配置生效:

bashsystemctl restart sshd

第五步:本地验证连接与传输(用 WinSCP 或命令行都行)

万事俱备,只欠东风。咱们来试试成果。

📥 用命令行测试:

如果你是Mac或Linux用户,直接在终端敲:

bashsftp sftpuser@your-server-ip

输入密码后,你应该会看到一个`sftp>`提示符,用`ls`命令看看,是不是只有一个`upload`目录?

🖥️ 用 WinSCP 测试:

Windows用户我强烈推荐WinSCP,图形界面,用起来跟操作本地文件夹一样。新建会话:

- 文件协议:选 SFTP

- 主机名:填你的服务器IP

- 用户名和密码:就是你刚创建的`sftpuser`和它的密码

登录成功后,你会发现右边的远程目录里,只有一个孤零零的`upload`文件夹。双击进去,你就可以自由地拖拽文件上传下载了。是不是比FTP稳多了?

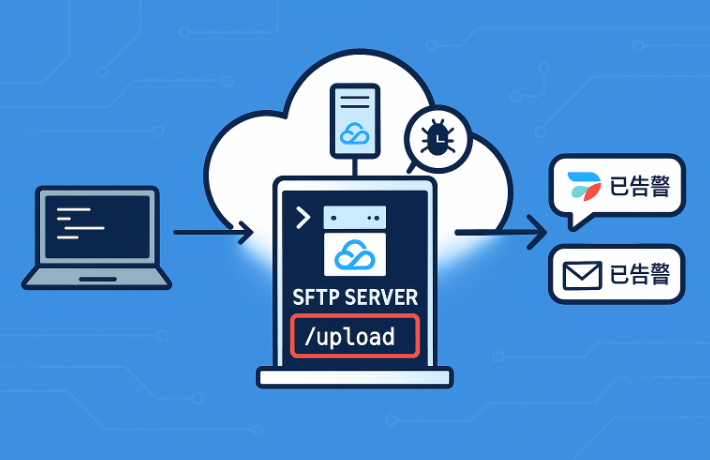

第六步:开启实时告警机制(飞书、邮件随你挑)

功能是实现了,但作为一个有追求的站长,我们还想知道:谁什么时候登录了?有没有人尝试爆破我的密码?安排!

这里给个简单的登录监控小脚本,有人成功登录`sftpuser`,就给你发个飞书通知。

💡 登录行为监控脚本(写入 /usr/local/bin/sftp-login-monitor.sh)

bash#!/bin/bash

# 监控系统安全日志文件

tail -Fn0 /var/log/secure | \

while read line; do

# 如果日志里包含“sftpuser”和“Accepted password”

echo "$line" | grep "sftpuser.*Accepted password" > /dev/null

if [ $? = 0 ]; then

# 就往你的飞书机器人Webhook发个消息

curl -X POST https://open.feishu.cn/webhook/your_webhook_url \

-H "Content-Type: application/json" \

-d "{\"msg_type\":\"text\",\"content\":{\"text\":\"SFTP 登录提醒:$line\"}}"

fi

done

记得把`your_webhook_url`换成你自己的飞书机器人地址。然后让它在后台默默运行:

bashnohup bash /usr/local/bin/sftp-login-monitor.sh &

同理,你也可以把`curl`命令换成`mailx`发邮件,或者结合`inotify-tools`监控文件上传、删除动作,玩法很多。

第七步:加固安全细节,防爆破、防越权、防滥用

到这里,我们的SFTP已经很能打了。但如果你是个安全偏执狂(比如我),还可以再上几道锁:

- 安装 Fail2ban:自动屏蔽那些玩命猜你SSH密码的IP,必备神器。

- 设置登录频率限制:用`iptables`或`firewalld`限制单一IP的连接频率。

- 终极大法:密钥登录:给`sftpuser`配置SSH密钥登录,然后直接在`sshd_config`里禁用密码登录。这样一来,除非拿到你的私钥,否则谁也进不来。

- 定期清理和审计:写个定时任务,定期清理`upload`目录里的旧文件,并开启SSH日志记录,方便出问题了查水表。

一体化部署脚本(进阶运维玩家福利)

如果你觉得上面一步步敲命令太麻烦,或者要批量部署好几台服务器,那下面这个一键脚本你肯定喜欢。复制粘贴,一发入魂。

bash#!/bin/bash

# !!重要!! 把这里的密码换成你自己的强密码

SFTP_PASSWORD="YourPassword123"

useradd sftpuser -d /data/sftp/sftpuser -s /sbin/nologin

echo "sftpuser:${SFTP_PASSWORD}" | chpasswd

mkdir -p /data/sftp/sftpuser/upload

chown root:root /data/sftp/sftpuser

chmod 755 /data/sftp/sftpuser

chown -R sftpuser:sftpuser /data/sftp/sftpuser/upload

# 避免重复写入配置

if ! grep -q "Match User sftpuser" /etc/ssh/sshd_config; then

cat >> /etc/ssh/sshd_config <<EOF

Match User sftpuser

ForceCommand internal-sftp

ChrootDirectory /data/sftp/%u

PermitTunnel no

AllowAgentForwarding no

AllowTcpForwarding no

X11Forwarding no

EOF

fi

systemctl restart sshd

echo "SFTP user 'sftpuser' created with password '${SFTP_PASSWORD}'."

为什么企业用户都开始用 SFTP?

说白了,就是图个省心和专业。

- 安全合规:全程加密,还能做权限细分和行为审计,轻松满足各种安全规范。

- 传输稳定:基于TCP的SSH连接,比FTP那种多端口的模式稳定多了,大文件、烂网络环境下优势明显。

- 配置灵活:想给不同的人开不同的目录,不同的权限?SFTP都能轻松搞定。

- 轻量省资源:不用像NFS、SMB那样装一堆东西,一个sshd服务搞定一切,对服务器性能影响极小。

你该怎么用这套方案?

这玩意儿用处可多了,我随便举几个例子:

- 网站和数据库的日常备份:写个脚本每天自动打包,然后通过SFTP扔到备份服务器上。

- 日志收集中心:让多台服务器把日志文件定时上传到这个SFTP服务器,方便集中分析。

- 给客户或同事一个临时上传大文件的入口:比发邮件、用网盘方便安全。

- 自动化运维:跟Jenkins、Ansible这类工具结合,作为配置分发或产物回收的通道。

如果你不搞 SFTP,你可能会遇到这些坑:

还在犹豫?那我再扎你几句心:

- 你的FTP三天两头被家里或公司的网络防火墙拦截,传个文件跟打游击似的。

- 用SCP?那玩意没法像FTP一样浏览目录,给不懂技术的人用,他能把你烦死。

- 用各种网盘挂载工具?速度慢得要死,带宽还被限制,关键时刻掉链子。

- 文件传输记录一片空白,哪天服务器上的文件被人误删了,你连找谁背锅都不知道。

好了,话就说到这。是时候问问自己了:你还在用那个古董级的明文FTP吗?

主机频道

主机频道

评论前必须登录!

注册